La investigación identifica patrones en dominios de phishing que permiten mitigar de forma proactiva los ataques de ingeniería social y suplantación de identidad a gran…

Ver más Panorama cibernético de mitad de año en América Latina 2025 revela un aumento del 39% en los ataques a medidaEtiqueta: Check Point

Las marcas de lujo se convierten en peones de estafas por correo electrónico

Los sectores de servicios de logística son el foco de los ciberdelincuentes durante este período de compras. En octubre de 2023 se produjo un aumento…

Ver más Las marcas de lujo se convierten en peones de estafas por correo electrónicoLlegó el Amazon Prime Day y los ciberdelincuentes activan sus campañas

Aunque el Prime Day ofrece ahorros increíbles, es importante tener mucho cuidado con las gangas demasiado buenas para ser verdad. Las campañas de phishing relacionadas…

Ver más Llegó el Amazon Prime Day y los ciberdelincuentes activan sus campañasAnte la ciber pandemia las organizaciones pueden desarrollar inmunidad

Expertos de Check Point resaltan las principales tendencias en ciberseguridad y cómo prevenir las amenazas en el nuevo mundo La Darknet, el nuevo escenario de…

Ver más Ante la ciber pandemia las organizaciones pueden desarrollar inmunidadCalendario de cursos certificados de ciberseguridad de ETEK para mayo de 2021

Una completa agenda académica en ciberseguridad con cursos certificados de EC-Council, LL-C y Check Point. ETEK International Corporation anunció la programación de cursos certificados de…

Ver más Calendario de cursos certificados de ciberseguridad de ETEK para mayo de 2021Telegram, nueva “herramienta” de la ciberdelincuencia para distribuir malware

Check Point Research advierte de una creciente ciberamenaza en la que se utiliza Telegram, la app de mensajería instantánea con más de 500 millones de…

Ver más Telegram, nueva “herramienta” de la ciberdelincuencia para distribuir malwareDeclaraciones sobre la brecha de seguridad de CD PROJEKT RED

En las últimas horas CD Projekt Red, la compañía polaca de desarrollo y distribución de videojuegos como CyberPunk 2077 o The Witcher 3, ha anunciado…

Ver más Declaraciones sobre la brecha de seguridad de CD PROJEKT RED¿Sabes lo que es el Ransomware of Things, cómo funciona y sus principales riesgos?

Este ciberataque toma el control y “secuestra” todos los dispositivos que nos rodean, incluyendo electrodomésticos inteligentes o incluso un coche conectado a Internet Vivimos inmersos…

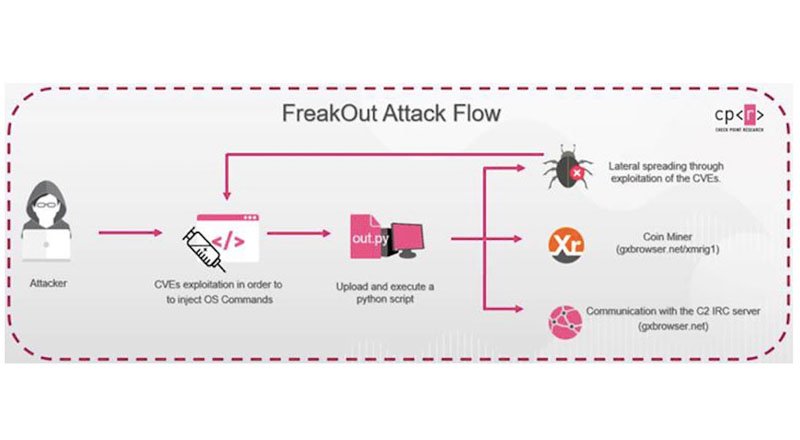

Ver más ¿Sabes lo que es el Ransomware of Things, cómo funciona y sus principales riesgos?Check Point descubre una campaña de ciberataques que aprovecha vulnerabilidades de Linux

Estados Unidos, Italia y Gran Bretaña, se encuentran entre los países afectados por esta campaña de ciberataques dirigidos contra instituciones gubernamentales y financieras Investigadores de…

Ver más Check Point descubre una campaña de ciberataques que aprovecha vulnerabilidades de LinuxMicrosoft se mantiene como la marca más suplantada en los ataques de phishing

Maya Horowitz, directora de inteligencia e investigación de amenazas y productos en Check Point. La tecnología, la distribución y el retail, los sectores más utilizados…

Ver más Microsoft se mantiene como la marca más suplantada en los ataques de phishing