El Laboratorio de Investigación de ESET analiza el caso de phishing que llega a través de un mensaje SMS a víctimas de robo de su iPhone, con el objetivo de obtener sus credenciales de iCloud y la clave de desbloqueo.

ESET advierte a las víctimas del robo de su iPhone, sobre el envío de phishing a través de mensajes SMS, donde el estafador se hace pasar por una entidad de confianza para obtener información confidencial e intentar robar las credenciales de iCloud y la clave de desbloqueo del dispositivo.

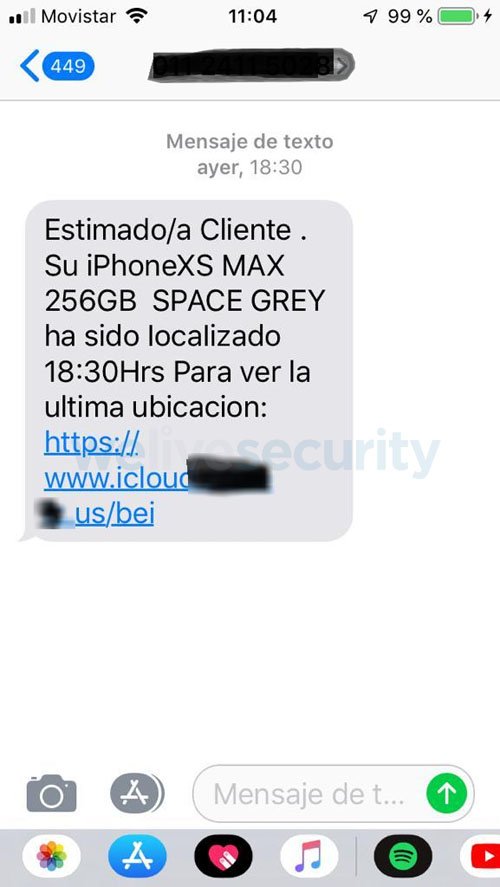

El engaño se presenta en una etapa posterior al robo del teléfono de la víctima, quien luego de activar un nuevo dispositivo, recibe mensajes SMS donde se le informa acerca de la supuesta localización de su iPhone. Justo como se muestra en la siguiente imagen.

En caso de que el usuario caiga en el engaño, accede a un sitio fraudulento que simula ser la página oficial de la compañía, donde le solicitan introducir sus credenciales de usuario. El dominio que figura en la URL no corresponde a un sitio oficial, a pesar del aspecto similar y de utilizar palabras conocidas para darle veracidad al engaño y lograr así que la víctima caiga en la trampa.

Página apócrifa de iCloud busca robar credenciales de acceso de la víctima

“La víctima de robo de su iPhone cayó en la trampa y por eso hizo llegar al laboratorio de ESET el mensaje para su análisis. Debimos cambiar los últimos caracteres del enlace para llegar al sitio activo, lo que demuestra que se envían enlaces personalizados a las víctimas del robo de sus dispositivos, buscando un mayor seguimiento de cada potencial víctima.”, mencionó Camilo Gutierrez, Jefe del Laboratorio de Investigación de ESET Latinoamérica.

El único objetivo de la página es robar las credenciales, ya que, al ingresar cualquier información, el sitio no valida si las credenciales ingresadas son las correctas, sino que además, insta al usuario a incorporar la clave de desbloqueo del celular.

Una vez que se introducen las credenciales de iCloud y la clave de desbloqueo del celular (situación que lleva a la víctima de este caso a darse cuenta que se trataba de un phishing), la página direcciona a una ubicación en Google Maps.

En este caso, se trata de un punto ubicado en la provincia de Córdoba, en Argentina. Al analizar los dos dominios involucrados en las redirecciones del phishing, ESET detectó que uno de ellos (del mensaje SMS) está registrado con datos de Perú, pero con un domicilio en la calle Av. Malvinas Argentinas; punto coincidente con la ubicación señalada en el mapa, donde supuestamente se encontraba el celular robado. Ambos dominios fueron registrados en los últimos 60 días.

Además, las direcciones URL revisadas bridan indicios de la intención de ser utilizadas para engaños del tipo Ingeniería Social. Ambas páginas en su nivel superior no muestran ningún sitio activo, salvo cuando se accede a través de los enlaces completos con subdominios. Adicionalmente, al analizar la dirección IP del servidor, se pudo constatar que otros dos sitios fueron alojados en esta dirección (hoy fuera de línea), los cuales se crearon para realizar campañas de phishing.

Desde el Laboratorio de Investigación de ESET, recomendamos evitar dar clic en enlaces que recibimos sin antes verificar su procedencia, su veracidad y comprobar que sea de un sitio oficial, al igual que en los mensajes de phishing que llegan por correo electrónico.

“En este caso, la víctima del robo del iPhone debió acceder de forma directa al sitio de iCloud y realizar los pasos necesarios para utilizar el servicio de búsqueda del dispositivo móvil. De esta manera, podría haber corroborado, o no, si su dispositivo se encontraba activo y ubicable en algún lugar.”, comentó Gutierrez. “Los ciberdelincuentes buscan continuamente mejorar sus prácticas y adecuarlas al avance de la tecnología y las opciones de seguridad de los dispositivos. Es importante denunciar estos hechos, tanto el robo del dispositivo como el de datos los personales cuando se es víctima de phishing”.